Cyberpanel kullanan 22.000 sunucu hacklendi

22.000’den fazla CyberPanel sunucusunu etkileyen kritik bir uzaktan kod çalıştırma (RCE) açığı, PSAUX fidye yazılımı saldırısı ile bütünleştirilerek neredeyse tüm bu sunucular çevrimdışı durumuna getirildi.

Bir önceki yazımda paylaştığım haber sonrasında durumun daha korkunç boyutlara ulaşacağı tahmin ediliyor.

Bu hafta güvenlik araştırmacısı DreyAnd, CyberPanel 2.3.6 (muhtemelen 2.3.7) sürümünde, kimlik doğrulama gerektirmeyen bir uzaktan kök erişimi sağlayan üç farklı güvenlik açığını ortaya çıkardı.

Özellikle, araştırmacının CyberPanel 2.3.6 sürümünde keşfettiği sorunlar şunlar:

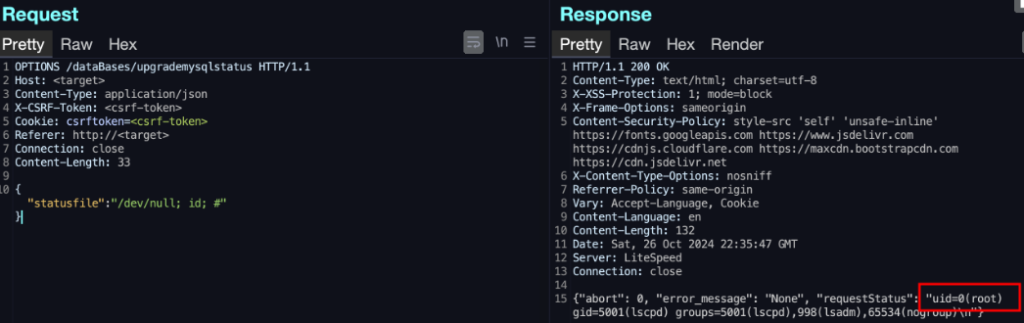

- Eksik Kimlik Doğrulama: CyberPanel, kimlik doğrulamayı merkezi bir sistem yerine her sayfa için ayrı kontrol ediyor. Bu durum, bazı sayfaların (örneğin ‘upgrademysqlstatus’) yetkisiz erişime karşı korumasız kalmasına yol açıyor.

- Komut Enjeksiyonu: Korumalı olmayan sayfalardaki kullanıcı girdileri yeterince denetlenmediği için saldırganlar keyfi sistem komutlarını enjekte edip çalıştırabiliyor.

- Güvenlik Filtresi Atlatma: Güvenlik katmanı yalnızca POST isteklerini filtreliyor; bu nedenle, saldırganlar OPTIONS veya PUT gibi diğer HTTP yöntemlerini kullanarak bu katmanı aşabiliyor.

Root Yetkileriyle Komut Yürütme

Araştırmacı, uzaktan root düzeyinde komut yürütme sağlayan bir konsept kanıtı geliştirdi ve bu güvenlik açığını CyberPanel geliştiricilerine 23 Ekim 2024’te bildirdi. Aynı gün GitHub’da kimlik doğrulama açığını kapatan bir güncelleme yayımlandı.

DreyAnd, bu açığı yalnızca CyberPanel 2.3.6 sürümünde test edebildiğini ve 2.3.7 sürümüne erişimi olmadığını belirtti. Ancak, 2.3.7 sürümü bu açık bulunmadan önce (19 Eylül) yayınlandığından, bu sürümün de etkilenmiş olabileceği düşünülüyor.

Araştırmacı, açığı 23 Ekim 2024’te CyberPanel geliştiricilerine bildirdi ve aynı akşam GitHub’da bir kimlik doğrulama düzeltmesi yayınlandı. Ancak, geliştiriciler henüz yeni bir sürüm yayınlamadı veya bir CVE bildirimi yapmadı.

PSAUX Fidye Yazılımı Saldırısı

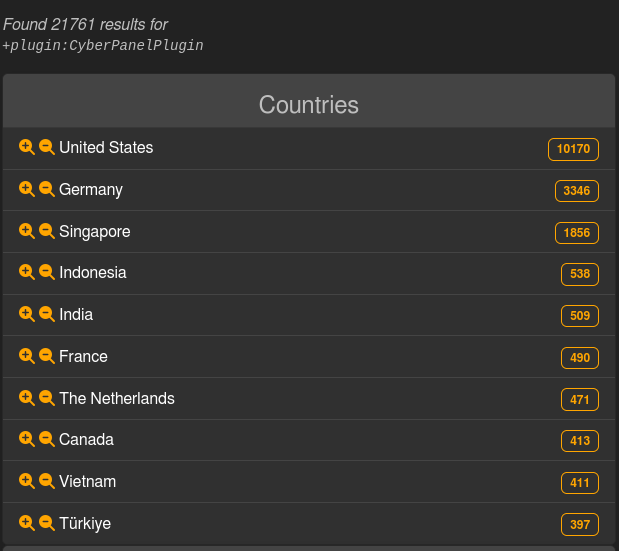

LeakIX adlı tehdit istihbarat motoru dün yayınlandığı bildiride, 21.761 savunmasız CyberPanel örneğinin çevrim içi olduğunu bildirdi, bunların yaklaşık 10.170’i Amerika Birleşik Devletleri’ndeydi. Fakat, bir gecede bu sayı gizemli bir şekilde yalnızca 400’e düştü. LeakIX’e göre, bu sunuculara saldırganlar tarafından PSAUX fidye yazılımı yüklenmiş durumda.

Siber güvenlik araştırmacısı Gi7w0rm, bu sunucuların 152.000’den fazla alan adı ve veritabanını yönettiğini belirtti. LeakIX, tehdit aktörlerinin savunmasız CyberPanel sunucularını PSAUX fidye yazılımını kurmak için toplu olarak sömürdüğünü aktardı.

PSAUX fidye yazılımı operasyonu Haziran 2024’ten beri aktif ve savunmasız web sunucularını hedef alıyor. Sunucuya bulaştığında, fidye yazılımı her sunucuda benzersiz bir AES anahtarı ve IV oluşturuyor ve bunları kullanarak sunucudaki dosyaları şifreliyor. Her klasöre bir ‘index.html’ fidye notu bırakılıyor ve /etc/motd’ye bir kopyası kaydediliyor.

Bu saldırıda kullanılan ak47.py adlı bir sömürü (exploit) betiği ve actually.sh adlı bir şifreleme betiği bulundu. Ancak araştırmacılar, ücretsiz şifre çözmeyi sağlayabilecek bir zayıflık keşfetti ve bunun mümkün olup olmadığını araştırıyor.

Kullanıcılara, en kısa sürede GitHub’daki en son sürüme geçmeleri güçlü bir şekilde tavsiye ediliyor.

Güncelleme 29/10/24: LeakIX, bu kampanyada şifrelenen dosyaları çözmek için bir şifre çözücü yayınladı. Ancak, tehdidi gerçekleştiren aktör farklı anahtarlar kullandıysa, yanlış anahtarla şifre çözme işlemi verilerinize zarar verebilir. Bu nedenle, şifre çözücüyü kullanmadan önce verilerinizi yedeklemeniz ve işe yarayıp yaramadığını test etmeniz önemlidir.